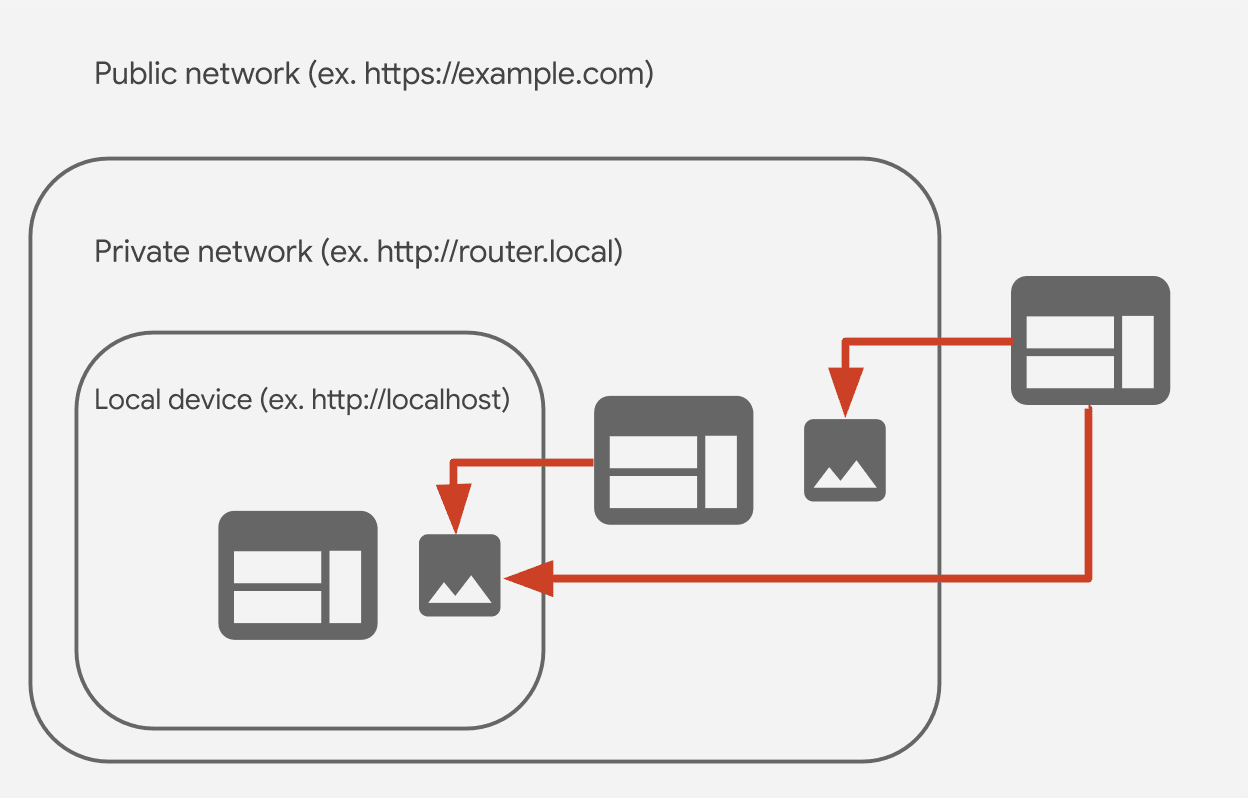

Снижение рисков, связанных с непреднамеренным доступом к устройствам и серверам внутренней сети клиента из Интернета в целом.

Вредоносные веб-сайты, отправляющие запросы устройствам и серверам, размещенным в частной сети, уже давно представляют угрозу. Например, злоумышленники могут изменить конфигурацию беспроводного маршрутизатора, чтобы включить атаки типа «человек посередине» . CORS-RFC1918 — это предложение по блокировке таких запросов по умолчанию в браузере и потребовать от внутренних устройств согласиться на запросы из общедоступного Интернета.

Чтобы понять, как это изменение повлияет на веб-экосистему, команда Chrome ищет отзывы разработчиков, которые создают серверы для частных сетей.

Что не так со статус-кво?

Многие веб-серверы работают в частной сети — беспроводные маршрутизаторы, принтеры, веб-сайты интрасети, корпоративные службы и устройства Интернета вещей (IoT) — это только часть из них. Они могут показаться находящимися в более безопасной среде, чем те, которые открыты для общественности, но эти серверы могут быть использованы злоумышленниками, использующими веб-страницу в качестве прокси-сервера. Например, вредоносные веб-сайты могут встраивать URL-адрес, который при простом просмотре жертвой (в браузере с поддержкой JavaScript) пытается изменить настройки DNS-сервера на домашнем широкополосном маршрутизаторе жертвы. Этот тип атаки называется « Drive-By Pharming », и он произошел в 2014 году . Было использовано более 300 000 уязвимых беспроводных маршрутизаторов, которые были изменены с помощью изменения настроек DNS и позволили злоумышленникам перенаправлять пользователей на вредоносные серверы.

CORS-RFC1918

Чтобы снизить угрозу подобных атак, веб-сообщество внедряет CORS-RFC1918 — Cross Origin Resource Sharing (CORS), специализированный для частных сетей, определенный в RFC1918 .

Браузеры, реализующие CORS, проверяют с помощью целевых ресурсов, можно ли загружать их из другого источника. Это достигается либо с помощью дополнительных заголовков, описывающих доступ, либо с помощью механизма, называемого предполетными запросами, в зависимости от сложности. Прочтите Cross Origin Resource Sharing, чтобы узнать больше.

С CORS-RFC1918 браузер будет блокировать загрузку ресурсов через частную сеть по умолчанию, за исключением тех, которые явно разрешены сервером с использованием CORS и через HTTPS. Веб-сайт, делающий запросы к этим ресурсам, должен будет отправлять заголовки CORS, а сервер должен будет явно указать, что он принимает запрос кросс-источника, ответив соответствующими заголовками CORS. (Точные заголовки CORS все еще находятся в стадии разработки.)

Разработчикам таких устройств или серверов будет предложено выполнить две вещи:

- Убедитесь, что веб-сайт, отправляющий запросы в частную сеть, обслуживается по протоколу HTTPS.

- Настройте поддержку сервера для CORS-RFC1918 и отвечайте ожидаемыми заголовками HTTP.

Какие типы запросов затронуты?

Затронутые запросы включают в себя:

- Запросы из публичной сети в частную сеть

- Запросы из частной сети в локальную сеть

- Запросы из публичной сети в локальную сеть

Частная сеть. Пункт назначения, который разрешается в частное адресное пространство, определенное в разделе 3 RFC1918 в IPv4, сопоставленный с IPv4 адрес IPv6, где сопоставленный адрес IPv4 сам по себе является частным, или адрес IPv6 за пределами подсетей ::1/128 , 2000::/3 и ff00::/8 .

Локальная сеть. Место назначения, которое разрешается в пространство «loopback» ( 127.0.0.0/8 ), определенное в разделе 3.2.1.3 RFC1122 IPv4, пространство «link-local» ( 169.254.0.0/16 ), определенное в RFC3927 IPv4, префикс «Unique Local Address» ( fc00::/7 ), определенный в разделе 3 RFC4193 IPv6, или префикс «link-local» ( fe80::/10 ), определенный в разделе 2.5.6 RFC4291 IPv6.

Общедоступная сеть. Все остальные.

Планы Chrome по включению CORS-RFC1918

Chrome внедряет CORS-RFC1918 в два этапа:

Шаг 1: Запросы к ресурсам частной сети будут разрешены только с веб-страниц HTTPS.

Chrome 87 добавляет флаг, который обязывает публичные веб-сайты, делающие запросы к ресурсам частной сети, использовать HTTPS. Вы можете перейти по about://flags#block-insecure-private-network-requests чтобы включить его. Если этот флаг включен, любые запросы к ресурсу частной сети с веб-сайта HTTP будут блокироваться.

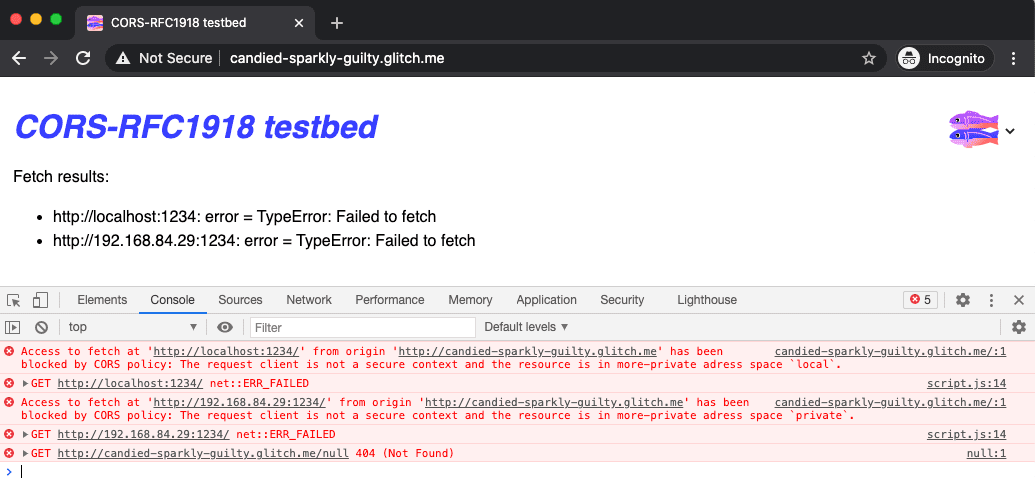

Начиная с Chrome 88 ошибки CORS-RFC1918 будут отображаться в консоли как ошибки политики CORS.

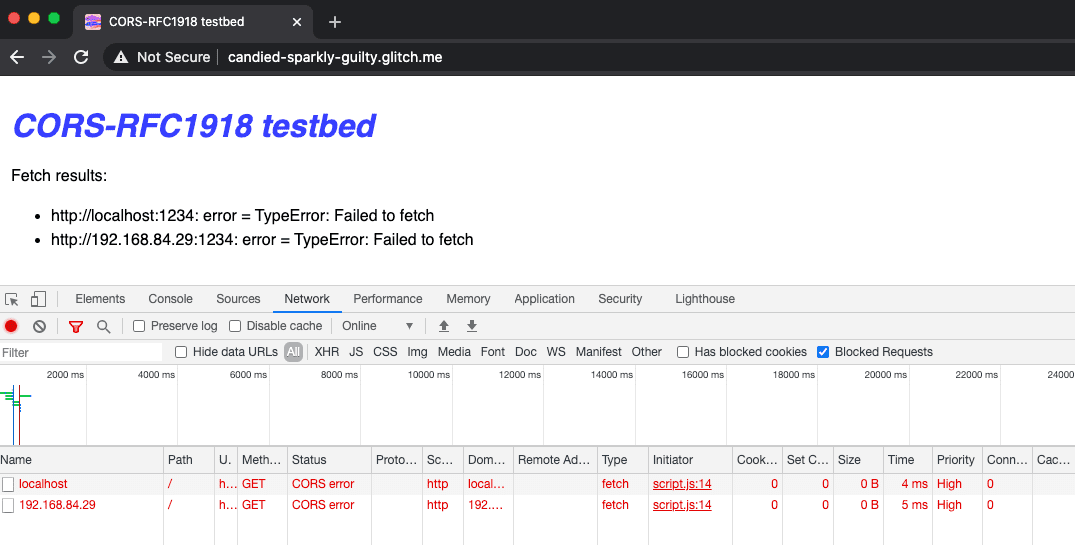

На панели «Сеть» в Chrome DevTools вы можете установить флажок «Заблокированные запросы» , чтобы сосредоточиться на заблокированных запросах:

В Chrome 87 ошибки CORS-RFC1918 сообщаются в консоли DevTools только как ERR_INSECURE_PRIVATE_NETWORK_REQUEST .

Вы можете попробовать это самостоятельно, воспользовавшись этим тестовым сайтом .

Шаг 2: Отправка предварительных запросов со специальным заголовком

В будущем, всякий раз, когда общедоступный веб-сайт попытается получить ресурсы из частной или локальной сети, Chrome будет отправлять предварительный запрос перед фактическим запросом.

Запрос будет включать заголовок Access-Control-Request-Private-Network: true в дополнение к другим заголовкам запроса CORS. Помимо прочего, эти заголовки идентифицируют источник, делающий запрос, что позволяет осуществлять детальный контроль доступа. Сервер может ответить заголовком Access-Control-Allow-Private-Network: true чтобы явно указать, что он предоставляет доступ к ресурсу.

Нужна обратная связь

Если вы размещаете веб-сайт в частной сети, которая ожидает запросы из публичных сетей, команда Chrome заинтересована в ваших отзывах и вариантах использования. Есть две вещи, которые вы можете сделать, чтобы помочь:

- Перейдите по адресу

about://flags#block-insecure-private-network-requests, включите флаг и посмотрите, отправляет ли ваш веб-сайт запросы к ресурсу частной сети, как и ожидалось. - Если у вас возникли какие-либо проблемы или вы хотите оставить отзыв, сообщите о проблеме на сайте crbug.com и установите для компонента значение

Blink>SecurityFeature>CORS>RFC1918.

Пример отзыва

Наш беспроводной маршрутизатор обслуживает веб-сайт администратора для той же частной сети, но через HTTP. Если HTTPS требуется для веб-сайтов, которые встраивают веб-сайт администратора, это будет смешанный контент. Стоит ли нам включать HTTPS на веб-сайте администратора в закрытой сети?

Это именно тот тип обратной связи, который ищет Chrome. Пожалуйста, отправьте сообщение о проблеме с вашим конкретным вариантом использования на crbug.com . Chrome будет рад услышать от вас.